Brindamos la experiencia de los mejores profesionales a través de una ruta de aprendizaje que contiene cursos, exámenes,ejercicios prácticos y laboratorios. Todos nuestros contenidos son realizados con el fin de que cumplas tus objetivos en el mundo de la ciberseguridad.

¿Por qué escoger Backtrack Academy?

La mejor manera de convertirse en un experto es aprendiendo de uno

Sigue nuestra ruta de aprendizaje

Nuestras especialidades están preparada por expertos en ciberseguridad con un enfoque teórico-práctico.

Obtén experiencia real

Contamos con cursos que poseen el contenido y herramientas utilizados en la industria, con un aprendizaje que combina la instrucción audiovisual con aplicación práctica.

Recibe orientación y apoyo

Nuestros mentores están dedicados y al tanto de tu avance, te guiarán por el camino indicado y te motivarán para cumplir los objetivos que te propusiste al principio.

Comienza tu carrera en Ciberseguridad

Áreas de aprendizaje que te ayudarán a cumplir los objetivos que te propongas en el mundo de la ciberseguridad.

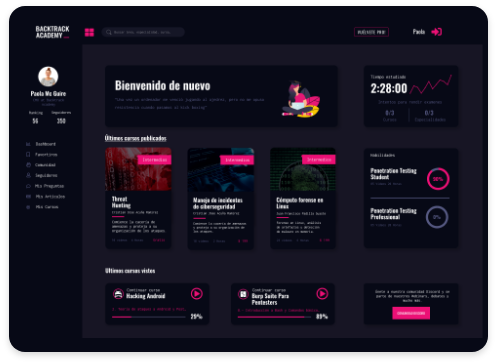

Últimos cursos lanzados

Evasión y prevención de intrusos

Conocer las técnicas más comunes para evadir la detección por los sistemas IDS.

02:23:16

22

Avanzados

$ 63

Sistema de detección de intrusos en Host

Implementar y configurar un sistema de detección de intrusos en host

04:02:12

21

Avanzados

$ 59

Pruebas a sistemas IDS

Framework de pruebas para un sistema de detección y prevención de intrusos

02:35:54

16

Intermedios

$ 59

Sistema de detección de intrusos en red

Implementar y configurar un sistema de detección de intrusos en la red

02:36:54

10

Avanzados

$ 52

Detección y prevención de intrusos

Conoce qué son y cómo funcionan los sistemas que detectan y previenen intrusos.

01:14:29

10

Intermedios

$ 49

Implementación de firewall en Linux

Aprende de forma práctica cómo implementar y configurar un firewall en Linux.

01:34:44

12

Intermedios

$ 49

Conoce las opiniones de nuestros estudiantes

Miguel Angel Bustos Caballero

muy buena la información, ayuda a tener claro temas para los siguientes cursos, falta relacionar mas al aprendiz con el curso

Introducción a la Seguridad

Rodrigo Gonzalez

En casi el 70% de las presentaciones, el profesor leer las presentaciones, lo cual no es muy bueno, dado que se busca una explicación de los controles, más que leer la norma.

ISO/IEC 27002:2013

Jose Luis Caceres Requena

Increíble, aprendí bastante y fue un buen comienzo para introducirme y ahora profundizar en los temas.